吴石:寻找网络的漏洞与财富

作者:吴丽玮(文 / 吴丽玮)

( 吴石 )

( 吴石 )

“吴石很强大。他的技术好,基本功很扎实,他发现的漏洞价值也大。”美国VeriSign网络安全公司东亚地区总监周铭这样评价吴石。在过去的几年,吴石将挖掘出的部分网络漏洞出售给该公司的iDefense漏洞悬赏项目。

“他用邮件把他发现的漏洞发给我们,看他的POC(Proof of Concept),从他分析的角度、他提交的代码的写法上都能看出来,他技术很好。我们对这些漏洞会有一个评测的系统,有很多方法来评判漏洞的价值,然后给予数额不同的奖金。简单而言,要考虑这些漏洞的商用价值,跟它的普遍性、普及性、感染力都有关系的,评测下来,他的漏洞级别就比较高。我们每天也会收到一些爱好编程的小孩子发来的163、Hotmail的漏洞,这些东西也很多,可是谁要它?”

“再一个,吴石发现的漏洞有量在那儿。虽然漏洞挖掘不是一个量产性的行为,有的人,一辈子可能只发现一两个漏洞,这个工作总是有一定的运气成分在里头,你没法预计自己在多长的时间内能发现漏洞。但是,他发现的漏洞的确很多。”

在2010年6月的一次安全更新中,苹果公司针对iPhone操作系统发布了64个新补丁,在这之中,有15个漏洞都是由吴石发现的,而由苹果内部研究人员发现的漏洞只有6个。美国《福布斯》杂志在一篇文章中写道:“自2007年以来,这位家住上海的35岁研究员已经发现并报告了IE、Safari和Chrome等浏览器中存在的100多个严重漏洞⋯⋯这表明吴石一年汇报给ZDI和iDefense的漏洞比全世界任何一个研究人员都多。”

“以前一两个月能发现一个漏洞,现在越来越快了。”吴石告诉本刊记者,“每天基本都要工作14个小时,除了挖掘漏洞,还做一些不赚钱的活儿,纯粹是自己的爱好。”

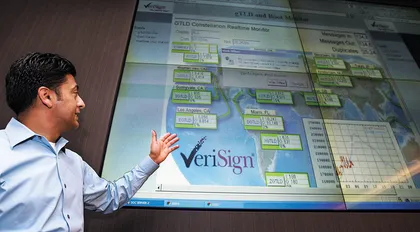

( 美国VeriSign网络安全公司东亚地区总监周铭 )

( 美国VeriSign网络安全公司东亚地区总监周铭 )

吴石将他发现的漏洞大多数卖给了像Zero Day Initiativ(简称ZDI)和VeriSign这样的美国网络安全公司,在购买了这些漏洞之后,这些公司会将这些数据运用在它们的安全产品之中,并且将这些数据发送给受到影响的软件厂商。

吴石最开始接触的美国ZDI公司。“刚开始每个漏洞只有两三千美元,现在稍微涨了一点,大概有三四千美元。但也不是所有的漏洞都能卖得出去,倒不是我的漏洞价值大小的问题,这要看ZDI有多少经费,如果当年的奖金经费已经用得差不多了,他们就不会再继续收购我的漏洞,基本上每年卖给他们10个左右。”在吴石看来,ZDI的收购价格是目前最合理的,他另有一部分卖给了VeriSign公司,“但他们要求多,要求提供能够成功攻击的代码,这还要花费我三四天的时间,他们给的价格也不具有竞争力”。还有一些剩余的漏洞找不到买家,他就干脆直接发送给出现漏洞的厂商。“Google还给一点钱,但也少得可怜,只有500美元,不过他们为了鼓励人们发现了漏洞直接跳过安全公司提交给他们,将奖金提高到3000美元了。发送给苹果,过去压根儿不给钱,现在平均下来,每个漏洞在两三千美元左右。这里面卖给微软的是最多的,总共加起来赚了1万多美元吧。”吴石认为出售给出现漏洞的企业是最理想的选择,“感觉这比卖给安全公司更加合法”。与国外的公司相比,跟国内的IT企业做买卖让吴石觉得并不划算,“腾讯、迅雷、搜狐也都跟我联系过,希望我帮他们给软件找漏洞,我当时一开价,他们就再没找过我了”。吴石开价50万元,吓走了这些企业,“其实他们让我做的工作很简单,但是比较繁琐,他们企业的安全人员水平还是和国外的有很大差距,一个程序,我写得清清楚楚,他们还是会不停地问”。

( 美国VeriSign网络安全公司,在购买了漏洞之后,将这些数据运用在它们的安全产品之中,并将这些数据发送给受到影响的软件厂商。图为VeriSign网络安全公司全球监视数据显示 )

( 美国VeriSign网络安全公司,在购买了漏洞之后,将这些数据运用在它们的安全产品之中,并将这些数据发送给受到影响的软件厂商。图为VeriSign网络安全公司全球监视数据显示 )

四川人吴石1994年进入复旦大学数学系就读。1996年学校有了互联网,这让他产生了浓厚的兴趣。大学毕业后,吴石到广东东莞的一家企业工作。2000年,吴石再次回到上海。“在东莞,我见识了不少类似于富士康那样的故事,所以还是决定回来。”吴石去到复旦大学的一家校办企业做网络安全的防护工作。“那时我的工资只有4000多元,当时莘庄的房价是2000多元。后来我的工资涨到1万多元,房价都涨到每平方米两三万元了。原来一个月能买2平方米,现在三个月才能买1平方米。”

2006年初,吴石辞职,自己成立了一家小公司。成立公司的想法来源于在单位上班时的两单生意。“当时在业余时间帮企业找网络方面的问题,一共做了两单生意,每单能赚十几万元,当时主要干活的人是我,这样算下来,跟一年的工资都差不多了,而且还不累。”在校办企业工作期间,有一位朋友说愿意和吴石一起合作开公司,吴石欣然同意。

( 刘庆目前经营着一家小规模的网络安全公司 )

( 刘庆目前经营着一家小规模的网络安全公司 )

没想到,公司开了,客户没了。吴石说:“运营这样的公司要靠关系。客户先是包给大公司,大公司再转手包给小公司,要搞三包、四包,有关系的人才能拿到生意。之前在校办企业干的私活儿也是靠同事的关系。”

吴石的公司勉强维持至2007年2月份,在此后几个月的时间内,无事可做的他开始潜心研究网络技术。

“那时我注意到Fuzzing技术。当时在国际上开始出现这种漏洞检查方法,我觉得它一定会流行起来。像微软的Office软件,它内部有几千台机器都在运行着Fuzzing的程序。”Fuzzing对代数功底要求很高,这恰恰是吴石最擅长的。“这几个月的时间使我的技术有了很大提高。”

2007年8月,吴石带着他自己的P2P文件分享技术北上北京参加一个网络安全论坛。“因为有很多安全厂商和政府机关参加,我想去推销我的P2P,于是花钱报了名。”最后吴石还是失望而归,“虽然有一些企业有兴趣,但最后还是不了了之”。略显内向的吴石不像一个善于推销的生意人,他说“在这个领域里,说自己技术好的人挺多的。光说的话,大家也不会相信你。我的技术只有在高速网络上才能显示出优势来,当时也没有这样的条件”。

推销失败,但吴石听到了新鲜事儿。“有人说,在安全技术最好的网站XFocus上发布了一个漏洞,后来真的收到了网站给的奖金。”这让吴石心头一动。

吴石还未采取行动,这样的事情很快自己找上了门——日后他的主要客户美国ZDI找到了他。“他们发邮件给我,向我询问关于一个微软的漏洞的细节。”吴石在这几个月的闭关修炼中,为了研究语音编码程序,比较了QQ和MSN的视频编码程序。“当时就发现了MSN的一个视频编码的问题,因为关于视频漏洞的问题一向都较少被发现,这些程序都是技术人员用自己的方法编码的,一般很难查。当时发现这个问题,也觉得挺古怪的。”吴石回复了ZDI的请求,ZDI进而鼓励他,以后可以将发现的漏洞卖给ZDI专门做收购、分析的项目小组。

从此吴石开始了专业的漏洞挖掘之路,他最常使用的工具就是自己擅长的Fuzzing技术。ZDI研究经理亚伦·波托尼(Aaron Portnoy)曾经对吴石的漏洞挖掘方法进行了研究,他对此评价为:“这些文件中的相关项目有着复杂的层次结构。他可以改变关系树结构的工作方法,而不仅仅是其中的一个项目。很多人只是Fuzz数据,而他则是Fuzz关系。”吴石告诉记者:“举个例子,普通的研究人员可能会将原来的编码分别替换,比如1变成99,然后测试哪些文件会导致软件崩溃。我会努力发现这些编码之前的内在关系,比如1、2、3,我会把它变成2、1、3或者3、2、1,发现问题后,再对这些问题进行分析,以便了解哪些情况会允许黑客注入代码并控制浏览器。”

吴石发现的Office漏洞和IE浏览器的漏洞分别有十几个,但更多的是关于苹果Safari浏览器的漏洞,他说“苹果的市场占有率低,关于它的研究相对也比较少”。

吴石在年终时还获得了ZDI颁发的“白金奖”,可以获得额外的两万美元的奖金。ZDI为了鼓励这些“个人英雄主义”的行为,为像吴石这样的自由人士评定了级别,分别是黄铜、白银、黄金和白金级别,积分分别为1万、2万、3.5万和5万,每发现一个漏洞,会根据你所获的奖金额度乘以一定的系数来计算积分。VeriSign公司同样有这样的奖励机制,周铭告诉记者,去年他们为波兰的一个研究人员颁发了11.8万美元的奖金,并邀请他到拉斯维加斯度假。

吴石还被邀请去参加加拿大每年举行一次的全球黑客大赛,这项比赛分为浏览器漏洞和手机漏洞两个板块,谁能在比赛开始后在最短的时间内成功攻击一台电脑就将取胜,并且获得5000美元的奖金。“我没去,嫌麻烦,而且我英语口语很差。”

“现在像我这样独立做漏洞挖掘的人越来越少了,因为难以竞争得过大公司。比如微软,他们的安全人员可以拿到内部的文档,同时Fuzzing要求的计算量特别大,大公司机器多显然有优势。”不过吴石对自己的技术相当自信,他说:“漏洞是最重要的。如果单纯依靠企业内部,或者安全公司,总是会有漏网之鱼出现。一个漏洞很可能就会造成上亿美元的损失。2002年的‘红色代码’病毒出现,大企业一半的工程师都跑去接电话,听用户的投诉去了,网络直接堵塞,甚至瘫痪。”

周铭评价吴石:“在他身上,我看到了另外一面的自己。他自由的生活是我的一种向往。”在周铭看来,像吴石这样的自由职业者,“除了不停地做研究,可能没有其他的乐趣,他是积极主动地寻找漏洞。这不像那些从事地下‘黑金产业’的人,挖掘漏洞一旦变成了钱,那就是一种折磨,它成了你的心魔,你内心的驱动力就会不足,它总是拖着你走,总会有人在控制着你”。

的确,习惯了自由自在生活的吴石不愿意为了稳定的收入而委身于大企业。“现在的收入每年在三四十万元,我打算结婚,但还没买房子。现在一座100平方米的房子要300万元。”■

尴尬的安全公司

“我是网络安全员,不是黑客。”吴石承认,只有在国外的语境下,自己才能算是所谓的“黑客”。

吴石的证据是,他从未参与过任何类似于“中美黑客大战”这样的网络入侵行为——这是中国“黑客”概念的重要内涵之一。

2001年前后,中美两国持续的纷争导致了一场两国网络爱好者攻击对方网络漏洞的大厮杀,这成了很多中国黑客谈及的“江湖”标志性事件之一。

“中国鹰派联盟”的创立者万涛在圈子里很有名气,看到这10年来各种黑客联盟因为各种利益关系的旋生旋灭,他决定将“鹰盟”打造成一个非营利组织。“我们的服务对象,一类是公益组织,这种草根机构在中国超过10万家,它们使用网络大多都是靠E-mail和即时通信工具,网络利用率低,我们会先给他们做评估,主要看他们是不是环保、有多强的逐利性、有什么样的价值观,如果符合我们的标准,我们会用非常低廉的价格帮他们建网站、设计、运营以及维护。另一类服务对象是中小商业机构,比如团购网站等等。”除此之外,万涛的工作离网络安全的实践越来越远,他告诉记者,原本单纯交流黑客技术的网络平台开始转向志愿者招募的方向。“现在有50万城乡结合部的青少年,他们对编程很感兴趣,稍微掌握了一点技术,如果没有人正确的指引,很容易就会进入到地下的‘黑金领域’,被人利用,设计病毒和木马来危害社会。我的工作就是想把他们吸引过来,培训他们,让他们参与我们服务社会的工作。”

万涛自己也成立过纯粹商业的网络安全公司,但并未成功,现在他在IBM任职,因为“鹰盟”的工作还不足以维持生计。

另一名“黑客”刘庆,在那场中美黑客较量后成立了“中国红客联盟”,现在经营一家小规模的网络安全公司。他完全不承认自己是“黑客”,他对记者说:“我是红客,我们只攻击国外的侵华网站。红客是一群掌握技术的爱国热血青年。”刘庆公司的服务对象“有上千家中小企业”,公司里有20多人,对这些企业的网站进行日常监测和风险防护,“每个企业的收费在一两万至10万元不等”。

与小规模安全公司林立相对应的现实是,中国网络安全公司的整体实力不佳。“网络安全的企业变化比较大,其中时间比较长,规模大一点的公司只有启明星辰和中联绿盟。像国内的很多大企业都会选择国外的安全公司。”中国科学院高能物理研究所教授许榕生告诉本刊记者,“国家为了鼓励把我们的研究成果运用到商业企业当中,成立了中关村实验室,如果高科技企业购买了我们的成果,可以获得国家的补贴,另外有少部分企业也会委托我们进行产品的研发。很多企业宁愿买国外的产品,回来让技术人员做一个山寨版本的出来,但这没有创新,只是模仿,我们做的是要把外来技术本土化,做出更适合本土的产品来。”

在周铭看来,中国和美国的安全公司有非常大的差异。“国内的安全公司就是在不停地救火。在美国,大企业都有自己专门搞网络安全的研发和服务部门,有自身强大的队伍。在国内有的企业就把这块工作全部外包给安全公司了,甚至取消了CIO(首席信息官),完全依赖SaaS(Software-as-a-service)提供商提供的软件服务。哪儿出了问题,安全公司就跑到哪里去灭火,这样一个公司如何服务得了一百个公司?当然,对于中小企业来讲,将软件服务的公司全部外包是可行的,但是因为中国这样的企业基数很大,小型的安全公司又缺乏培训,技术水平不高,这样看起来也是无用的。”

以美国VeriSign公司为例,公司每年都会拿出10%〜15%的预算用于技术人员的技术培训。“美国有很专业的网络安全培训机构,比如DC3和SANS。我们的技术人员每年都要参加一次这样的培训,先由培训机构进行评测,再有针对性地进行学习。”周铭介绍说,“每年技术人员还会不定期地参加一些峰会。在这些技术峰会上,演讲者会进行演示,放映Video或者现场展示,做的都是一些实证性的发言。面对面的交流是最直接的,在这种峰会期间,通过与其他技术人员直接对话,能够获得很大收益。而在中国,由于国内防火墙的限制,也因为英语水平有限,安全人员很难与国外的同行交流,这使得国内安全人员的技能很难提高,而且我们的分析能力也相对比较差,可以看到国内很多东西都是改动一些代码,可以说是照抄国外。”■ 漏洞财富漏洞挖掘吴石黑客寻找网络安全网络